Introduction

Depuis de nombreuses années, les applications mobiles prennent une place de plus en plus importante et notamment depuis la pandémie ou les chiffres explosent littéralement. En effet, à travers le monde, les utilisateurs ont dépensé 20% en plus qu’en 2019 pour les applications. De plus, la pandémie a entraîné une hausse de près de 45% du temps passé sur les écrans mobiles en France.

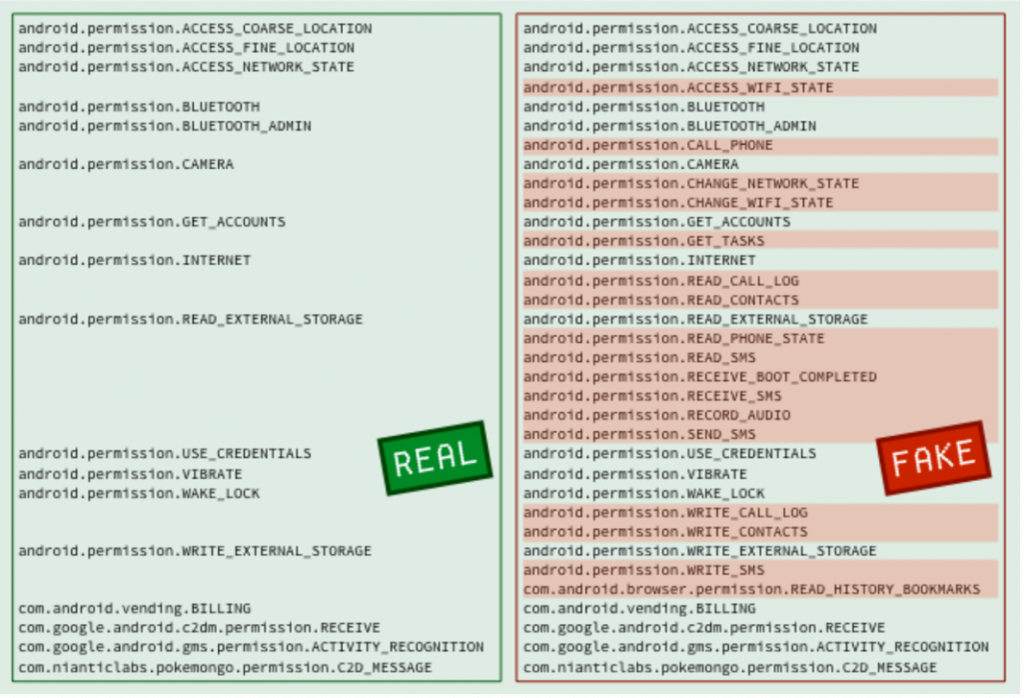

Chaque « nouveauté » entraînant son lot de risque, les attaquants ne se sont pas faire attendre pour tenter de tirer profit de cela grâce à des applications malveillantes (le phénomène n’est pas nouveau, en effet, en 2016 les applications malveillantes clonant le jeu Pokemon Go étaient légion).

Les sites de rencontre permettant de garder un aspect social durant cette pandémie ont également été pris d’assaut par les cybercriminels, tant et si bien qu’Interpol a publié une notice mauve permettant la recherche ou partage d’informations sur les modes opératoires, les objets, les dispositifs et les modes de dissimulation utilisés par les criminels.

Ces actes malveillants sont malheureusement devenus communs. Néanmoins, au cours d’une étude réalisée par des chercheurs du site ExpressVPN, ces derniers mettent en évidence des menaces bien plus difficiles à identifier telles que le tracking.

Mais qu’est-ce qu’exactement le tracking ? Il s’agit d’un bout de code, généralement sous forme de SDK (Software Development Kit) mis à disposition par une entreprise permettant de collecter des informations sur la personne qui utilise l’application, ou bien sur les usages ou l’environnement de cette personne. Voici une rapide vidéo de présentation à ce sujet.

Du tracking intégré dans les applications ?

L’étude réalisée par les chercheurs a permis de mettre en évidence 450 applications contenant un système de tracking visant à localiser en permanence (entre autres) les utilisateurs sur des applications connues et téléchargées (plus de 1,7 milliard de fois à travers le monde).

Plusieurs systèmes de tracking ont été pris en compte dans l’étude des chercheurs :

- Crash reporting

- Analytics

- Profiling

- Identification

- Ads

- Location

Sur ces applications, un peu plus de 300 étaient encore disponibles à la fin du mois de janvier (2021). Les applications impactées semblent variées. On y retrouve des applications de messagerie (42), des applications principalement destinées aux musulmans ainsi que plusieurs applications de rencontre. Le détail de l’ensemble des applications est disponible ici.

Comment identifier ces différents trackers ?

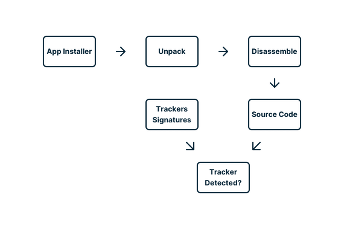

Au cours de leur étude, les chercheurs ont automatisé leurs actions. Néanmoins, si vous souhaitez réaliser ces vérifications au sein d’applications mobiles en votre possession, il est nécessaire de réaliser les étapes suivantes :

- Télécharger et dézipper l’application Android

- Désassembler l’application pour obtenir le code (Java ou Smali)

- Rechercher au niveau du code source des signatures de SDK connus

Conclusion

D’un point de vue RGPD (Règlement Général sur la Protection des Données), pour « limiter l’impact sur les personnes », la CNIL demande de « privilégier le traitement de données anonymisées et non de données individuelles, lorsque cela permet de satisfaire l’objectif« . Dans le cas où un suivi individuel s’avère indispensable, il « devrait reposer sur une démarche volontaire de la personne concernée« .

Enfin, de cette étude a vu le jour le scanneur en ligne Exodus permettant d’identifier les différents trackers sur les applications gratuites disponibles sur le PlayStore de Google :

Ainsi, n’hésitez pas à vous renseigner sur les applications que vous souhaitez installer et veillez à éviter les applications en provenance de lien reçu par mail/SMS ou promettant monts et merveilles !

Article originellement publié sur cert.bssi.fr