1. Rappel

Gestionnaire de mots de passe

Un gestionnaire de mot de passe est un outil qui stocke, génère et gère vos mots de passe de manière sécurisée.

Il permet d’avoir des mots de passe uniques et complexes pour chaque compte sans avoir à les mémoriser, tout en les protégeant grâce à un mot de passe maître (celui-ci à mémoriser de préférence).

Ces gestionnaires peuvent être accessibles en local (KeePass, KeePassXC, 1Password en local sans synchronisation, etc.) ainsi qu’en ligne (Bitwarden, LastPass, Dashlane, etc.). (Liste générée via ChatGPT, n’y voyez aucune préférence 😉 ).

MFA

La MFA (Multi-factor authentication) est une méthode de sécurité permettant de vérifier l’identité d’un utilisateur. Cela combine au moins deux types de facteurs parmi les suivants : ce que l’on sait (mot de passe), ce que l’on possède (smartphone, clé physique) ou ce que l’on est (empreinte digitale, reconnaissance faciale).

A date, la MFA la plus utilisée repose sur ce que l’utilisateur possède à savoir un code unique envoyé par SMS (pas recommandé) ou généré par une application d’authentification.

Vault

Un vault sur 1Password est un espace sécurisé pour stocker et organiser vos données sensibles (mots de passe, cartes, notes). Il est possible de créer plusieurs vaults en fonction des besoins (pro/perso) ou pour le partage de données entre utilisateurs.

2. La configuration ça compte

Maintenant que les bases sont posées, nous allons pouvoir revenir sur la configuration. En effet, que cela soit pour Google Groups ou bien des gestionnaires de mots de passe, malheureusement, il est dommage de voir que la configuration par défaut n’est pas celle renforcée.

Disclaimer : ayant pour habitude de travailler avec 1Password, les exemples vont de baser sur ce dernier. De manière générale, je trouve que c’est un excellent gestionnaire, je n’ai pas grand-chose à lui reprocher, mais, vu que c’est celui que j’utilise le plus, forcément, j’ai plus de choses à dire.

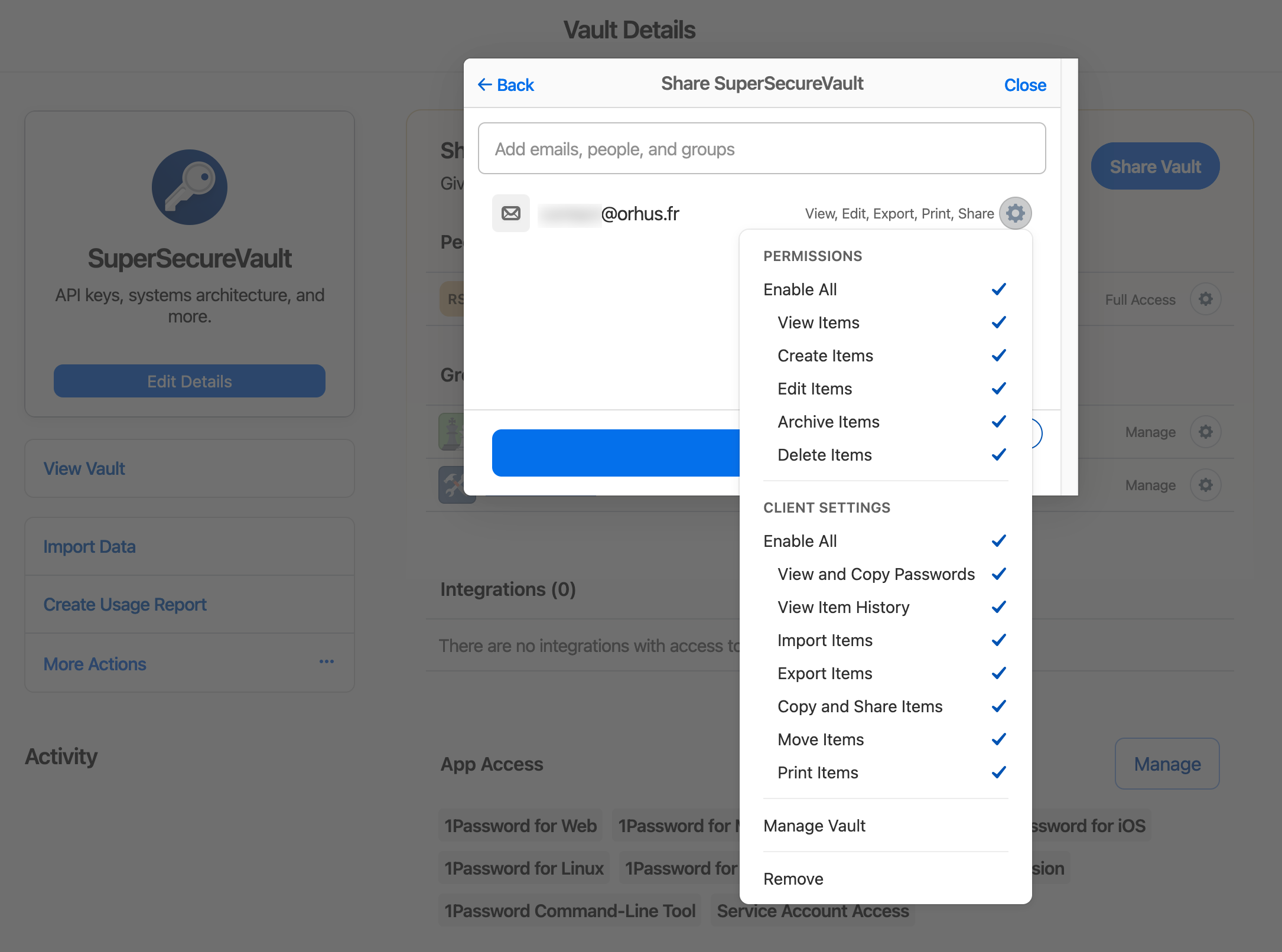

Dans sa configuration par défaut, toutes les personnes ayant accès à un Vault (ou lorsqu’il est partagé) disposent de nombreuses permissions :

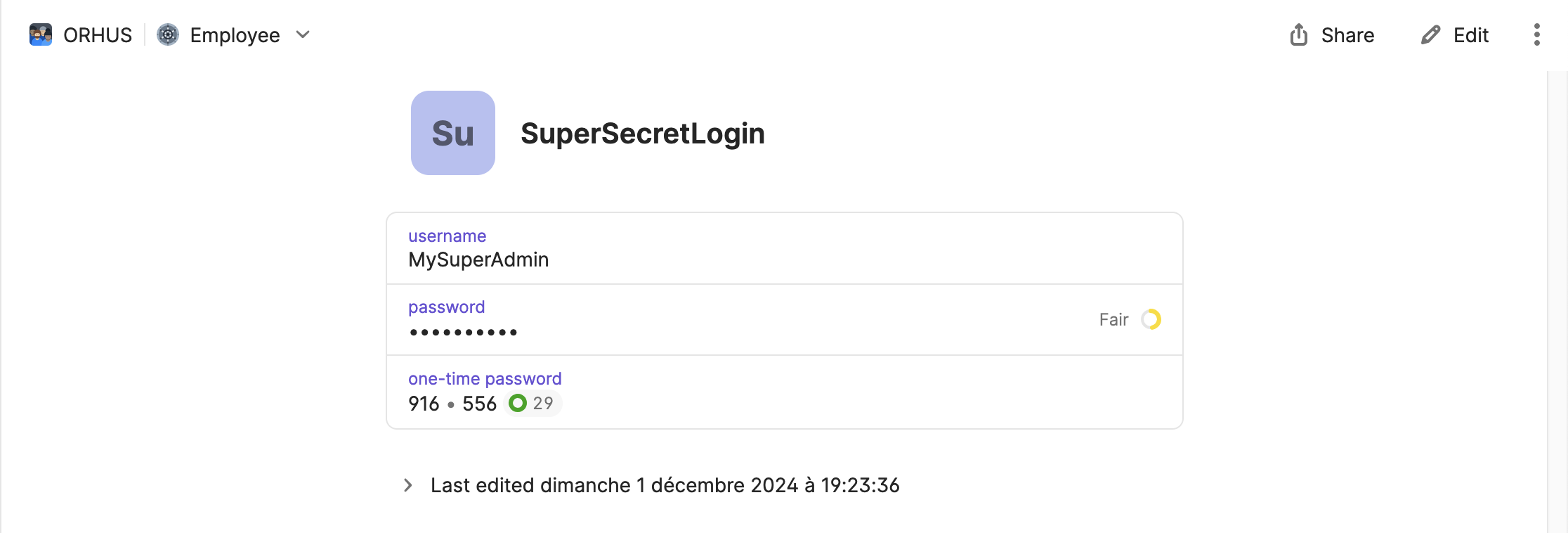

Dans un contexte d’entreprise, malheureusement, cette configuration peut avoir certains impacts. En effet, si les bonnes pratiques de sécurité sont mises en place, le MFA est activé sur l’ensemble des comptes et 1Password gère plutôt bien les MFA :

Disposer de la MFA au sein de 1Password au sein d’un compte partagé peut sembler avantageux si plusieurs personnes d’un même Vault ont besoin de cet accès (bien qu’un accès nominatif est souvent mieux). En effet, si l’utilisateur ne fait plus partie de la société ou du Vault, il perd automatiquement accès à la MFA. Et même si ce dernier dispose toujours de l’identifiant et du mot de passe, la MFA l’empêche d’accès au compte, pratique.

Bien que pratique, cette manière d’opérer à ses limites. En effet, même si la MFA est généralement considérée comme robuste, il existe des techniques de Phishing pouvant la contourner (lien1, lien2).

De plus, d’une manière plus organisationnelle que technique, avoir un utilisateur disposant de son mot de passe alors qu’il ne fait plus partie de la société ne semble pas être la meilleure des pratiques.

3. Que vient faire la configuration la dedans ?

Et c’est une bonne question ! En effet, comme affiché sur la première capture, la configuration par défaut de 1Password permet à l’ensemble des utilisateurs du Vault de disposer d’’un nombre impressionnant de permissions dont celle d’édition.

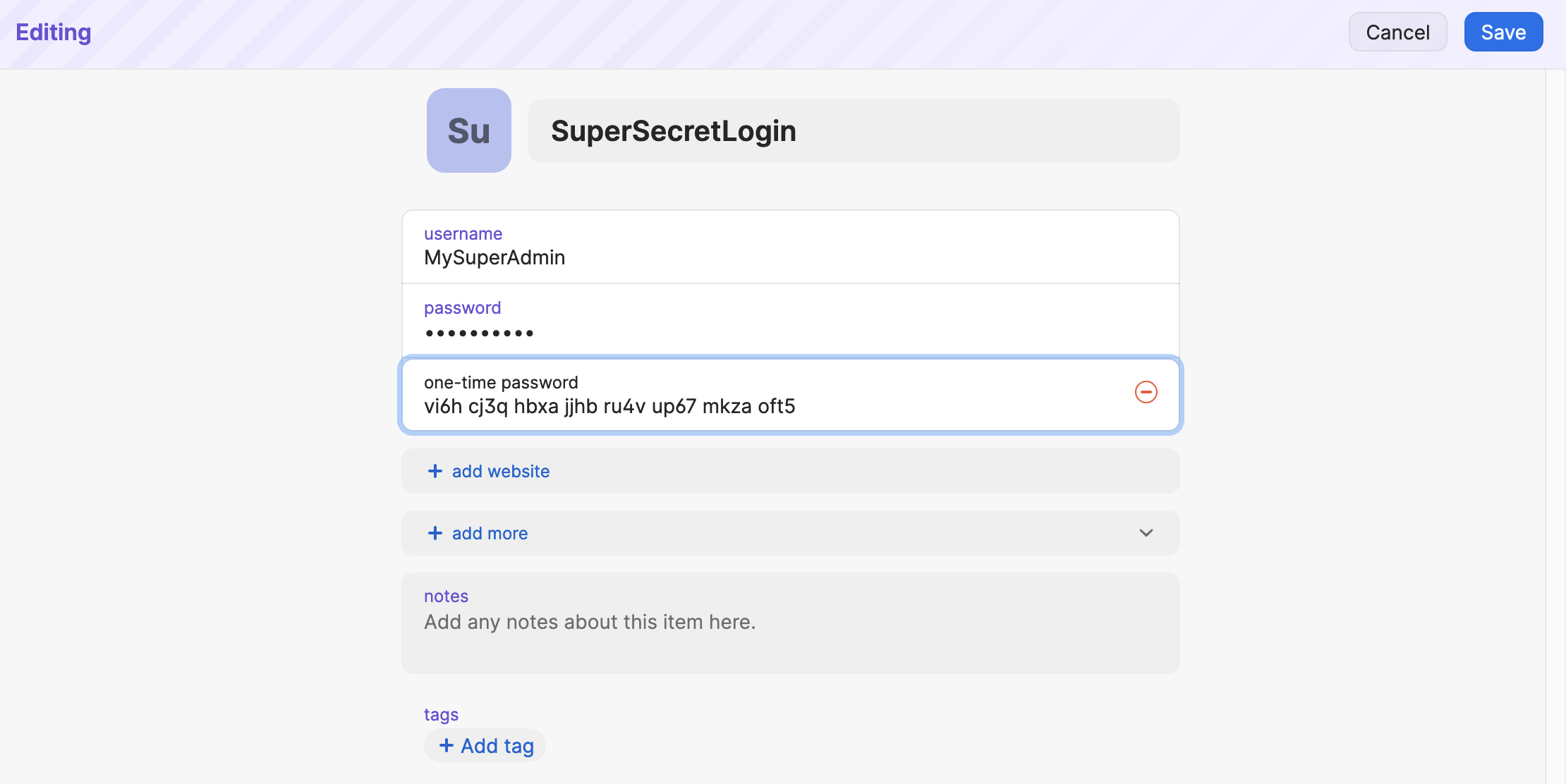

Pouvoir éditer le mot de passe en cas de changement semble de prime abord une bonne idée, néanmoins, cette édition permet également d’accéder à la chaîne de caractère propre à la MFA :

En cas d’accès à cette information, l’utilisateur est tout à fait en mesure de copier cette dernière et la réinjecter dans un autre gestionnaire de mot de passe (voir même dans une application type Google Authenticator).

Sur cette configuration par défaut, il est nécessaire de s’assurer qu’à chaque départ les identifiants / mots de passe et MFA sont bien changés.

4. Y a-t-il une meilleure configuration ?

Encore une bonne question dit donc ! Eh bien oui ! Il existe même deux possibilités ! La première est de venir utilisateur par utilisateur dans le Vault modifier les permissions pour s’assurer que ce dernier n’a pas les droits d’édition, long et fastidieux !

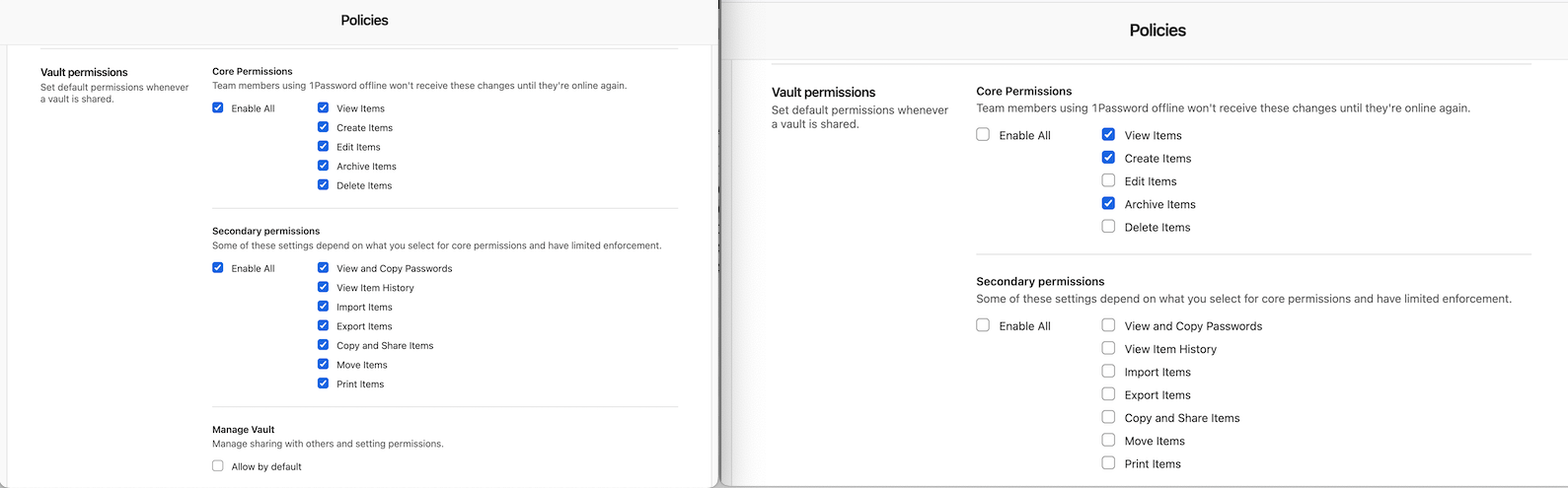

La deuxième possibilité est tout simplement de changer la configuration par défaut des Vault en précisant les permissions à mettre à disposition :

5. Conclusion

Quel que soit le type d’application que vous utilisez, une revue de la configuration est importante afin de maximiser l’utilisation mais également la sécurité de cette dernière.

Il est important de vérifier l’ensemble des menus, inspecter toutes les cases à cocher et lire chaque ligne pour ne passer à côté de rien.