Introduction

Dans la découverte des vulnérabilités, le jargon n’est pas toujours évident. En effet, les acronymes CVE, CPE, CWE, CVSS ou encore CNA peuvent être déconcertants. Nous allons faire un bref récapitulatif de ces derniers pour y voir plus clair avant d’aborder la nomination de Zoom.

CVE

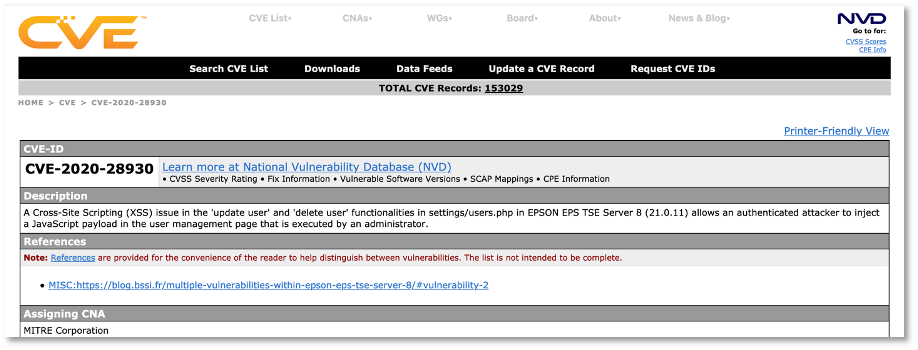

Les CVE (Common Vulnerabilities and Exposures) correspondent à une liste de failles de sécurité publiques supervisée par le MITRE et subventionnée par la CISA.

Les entrées sont relativement brèves et n’intègrent pas de données techniques, d’informations à propos des risques ou encore de recommandations à appliquer. Ces dernières se retrouvent au sein des bases locales telles que le NVD.

CPE

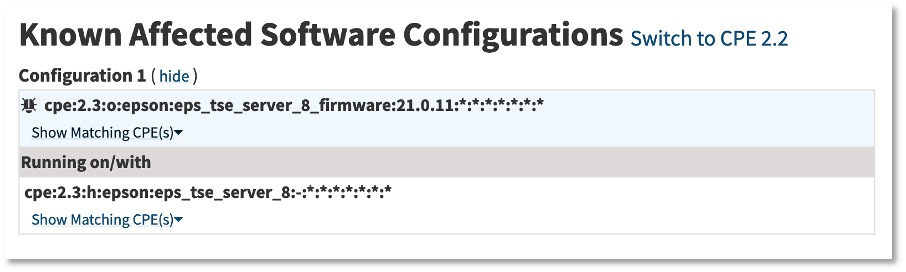

Les CPE (Common Platform Enumeration) correspondent à un système de nommage permettant de désigner de manière non ambiguë un composant informatique tel qu’une machine, un système d’exploitation, ou un logiciel.

Une vulnérabilité (CVE) affecte donc une plateforme (CPE) particulière.

CWE

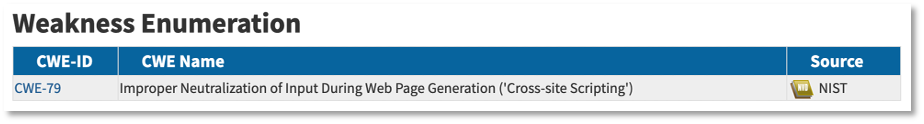

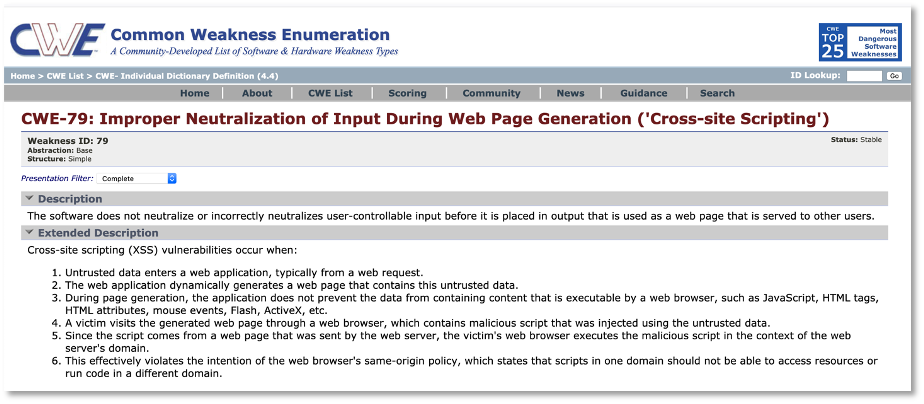

Pour qu’il y ait vulnérabilité, il est nécessaire d’y avoir une faiblesse de sécurité. C’est à ce moment-là que les CWE (Common Weakness Enumeration) interviennent. En effet, les CWE correspondent à une liste de famille de vulnérabilité qu’il est possible d’identifier. Contrairement aux CVE, les CWE sont centrées sur la cause et non pas la conséquence :

Le site du MITRE tient à jour l’ensemble de ces vulnérabilités avec des descriptions particulièrement détaillées, des recommandations applicables pour s’en prémunir, des exemples ainsi que diverses notes intéressantes.

Une faiblesse de sécurité (CWE) peut donc entraîner l’exploitation d’une vulnérabilité (CVE) sur une plateforme spécifique (CPE).

CVSS

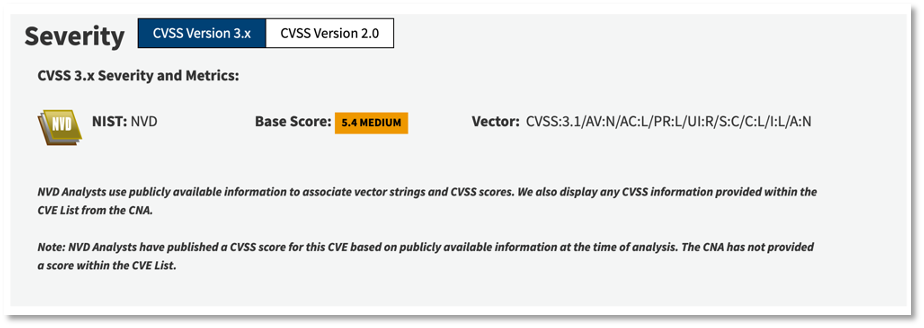

Maintenant que la faiblesse (CWE) et la plateforme (CPE) sont identifiées, il est nécessaire de « noter » la vulnérabilité (principe du Cyber-rating). Pour cela, le CVSS (Common Vulnerability Scoring System) s’offre à nous.

Pour déterminer la note (entre 0 et 10, 10 correspondant à une vulnérabilité critique), plusieurs aspects sont pris en compte tels que le vecteur d’attaque, la complexité de l’exploitation, les privilèges nécessaires, la nécessité d’une interaction avec l’utilisateur ainsi que les impacts en termes de confidentialité, intégration ou disponibilité.

Cette notation est fréquemment utilisée dans les métiers de MCS (Maintien en Condition de Sécurité) et MCO (Maintien en Conditions Opérationnelles) afin de prioriser l’application des correctifs de sécurité par exemple.

Zoom devient CNA

Avant de rentrer dans les détails de cette actualité, il reste nécessaire de définir ce qu’est une CNA. Les CNA (CVE Numbering Authorities) sont des sociétés ayant autorité à attribuer des identifiants CVE aux vulnérabilités affectant des produits au sein de leur champ d’application.

En effet, depuis l’explosion du télétravail, Zoom a été mis sur le devant de la scène afin de permettre aux différentes sociétés de rester connectées. Néanmoins, cette mise en lumière de leur produit à également provoquée un fort intérêt pour les attaquants identifiants par la même occasion plusieurs vulnérabilités critiques dans les solutions de conférence vidéo. Le lien suivant permet de lister l’ensemble des vulnérabilités / défaut de sécurité identifié sur la plateforme de visioconférence. Comme il est possible de voir, il n’y en a pas qu’une. Plus récemment, une vulnérabilité identifiée au Pwn2Own 2021 à permit à deux chercheurs d’exécuter des commandes à distance sans interaction utilisateur via une vulnérabilité identifiée au sein de Zoom.

Mais alors pourquoi la participation aux CVE Numbering Authorities ? La participation à ce programme permet de divulguer des vulnérabilités avec un identifiant déjà attribué, mais surtout de contrôler la divulgation d’information sur les vulnérabilités.

Bien qu’il existe de nombreux autres avantages à devenir CNA, ce contrôle sur la divulgation d’information peut laisser présager des SilentPatch pour une société qui a beaucoup souffert de la publication de vulnérabilités… Affaire à suivre !

Article originellement publié sur cert.bssi.fr